| 対応項目 | 概要 | 備考 |

| ① アクセス制限 | Beat-boxによるRAS接続のアクセス制限設定 | 本手順書では扱いません |

| ② リモートデスクトップ禁止 | AppLockerによるポリシー設定 | 本手順書で説明します |

🛠️ 前提条件と環境

-

AD環境: Windows Server 2016 のADサーバーで管理している。

-

対象サーバー: 既存のOUのまま利用する(対象サーバーが属するOUを把握していること)。

-

AppLocker: まだ設定されていない状態である。

-

適用結果: 対象サーバーでは、ログインユーザーに関係なくリモートデスクトップが使えなくなる。

-

- OUにリンクした新しいGPOが作成されます。

-

[グループポリシーの管理]

にて、対象サーバーが所属するOUを右クリックします。

-

[このドメインにGPOを作成し、ここのコンテナにリンクする]を選択します。

-

内容がわかるような名前(例:

AppLocker_Block_RDP)を設定し、[OK]をクリックします。

AppLockerの利用: Windows ServerのStandardエディション以上、またはクライアントOSのEnterprise/Educationエディションで利用可能。

1. 新しいグループポリシーオブジェクト (GPO) の作成

ADサーバーにて操作を行います。1.1 グループポリシー管理コンソールの起動

-

サーバーマネージャーを起動します。

-

「ツール」から「グループポリシーの管理」コンソールを開きます。

1.2 GPOの作成とOUへのリンク

-

-

- OUにリンクした新しいGPOが作成されます。

-

-

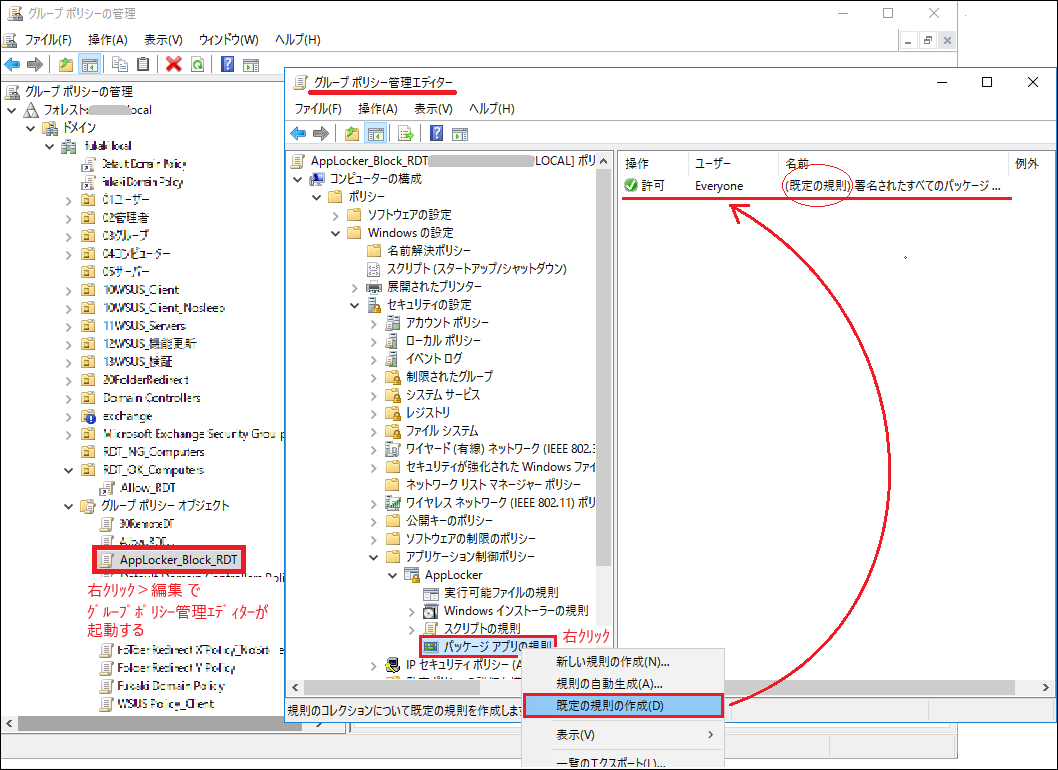

2. AppLockerポリシーの設定

作成したGPOを編集し、AppLockerの実行可能ファイル規則を設定します。2.1 GPOエディターの起動

-

作成したGPO(例:

AppLocker_Block_RDP)を右クリックし、「編集」を選択します。-

グループポリシー管理エディターが開きます。

-

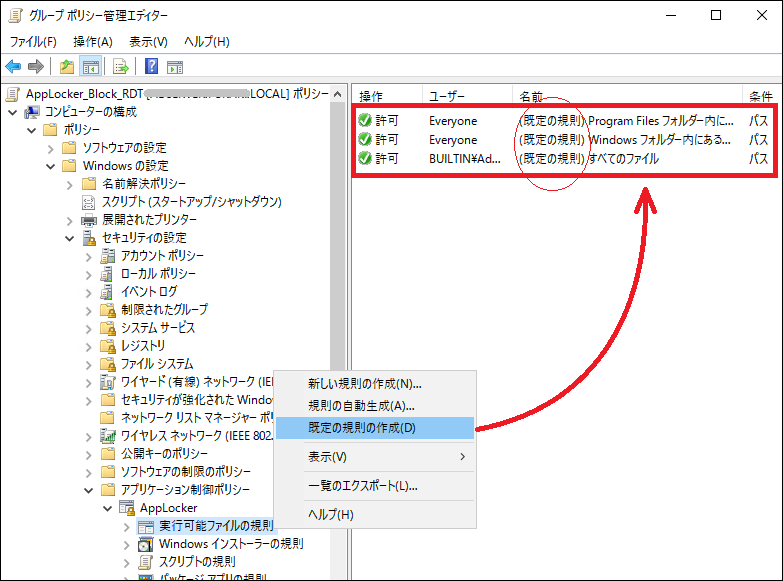

2.2 既定の規則の作成 (🚨 最重要)

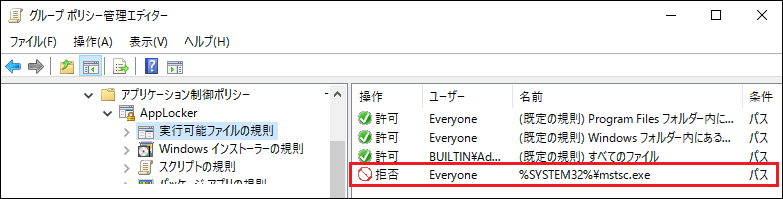

AppLockerは明示的に許可されたアプリケーション以外はすべてブロックするため、OSファイルや標準的なアプリケーションが実行できなくなるのを防ぐため、必ず既定の規則を作成します。2.2.1 実行可能ファイルの規制における既定の規則の作成

-

グループポリシー管理エディターで以下のパスへ移動します。コンピューターの構成 > ポリシー > Windows の設定 > セキュリティの設定 > Application Control Policies > AppLocker > 実行可能ファイルの規制

-

「実行可能ファイルの規制」を右クリックし、[既定の規則の作成]を選択します。

-

OSのパスやEveryoneユーザーに対する許可規則など、3つの規則が自動で作成されます。

-

2.2.2 パッケージアプリの規制における既定の規則の作成

-

上記のパスの「AppLocker」配下にある「パッケージアプリの規制」を右クリックし、[既定の規則の作成]を選択します。

-

1つの規則が自動で作成されます。

-

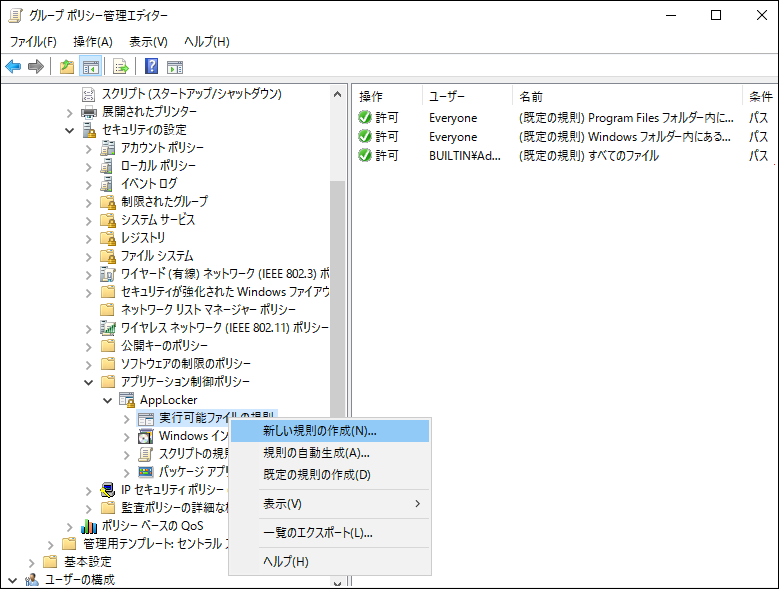

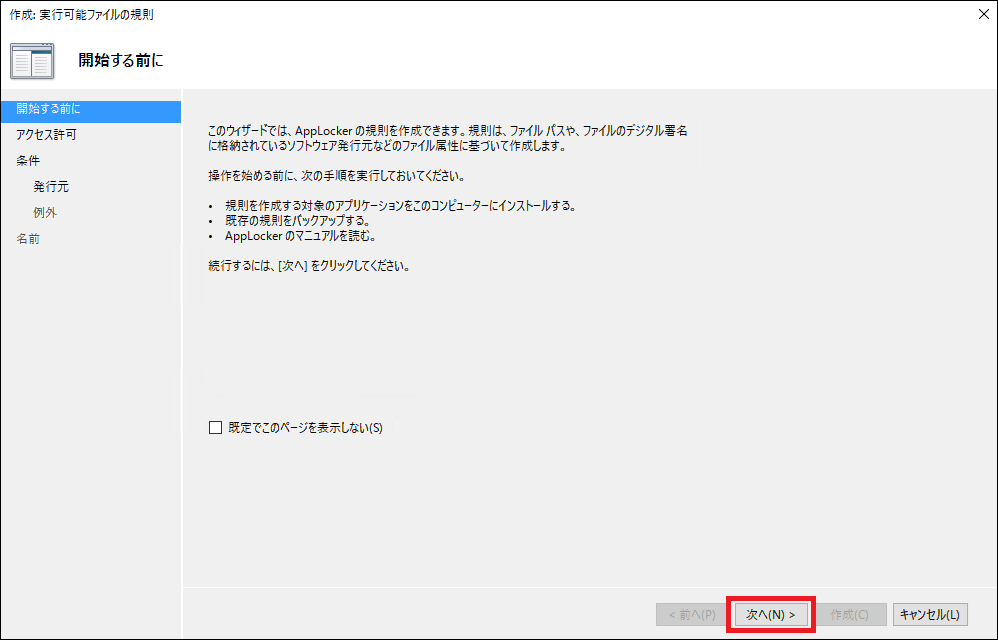

2.3

mstsc.exe(リモートデスクトップ) の実行禁止規則の作成-

「実行可能ファイルの規制」を右クリックし、[新しい規則の作成]を選択します。

-

[次へ]をクリックします。

-

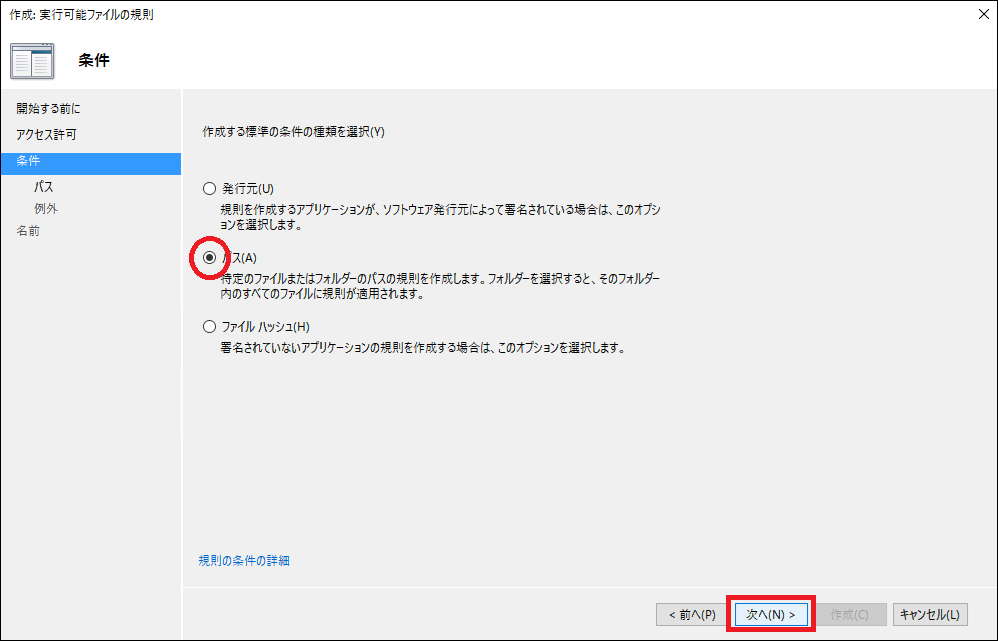

アクセス許可: 拒否 (Deny) を選択し、[次へ]をクリックします。

-

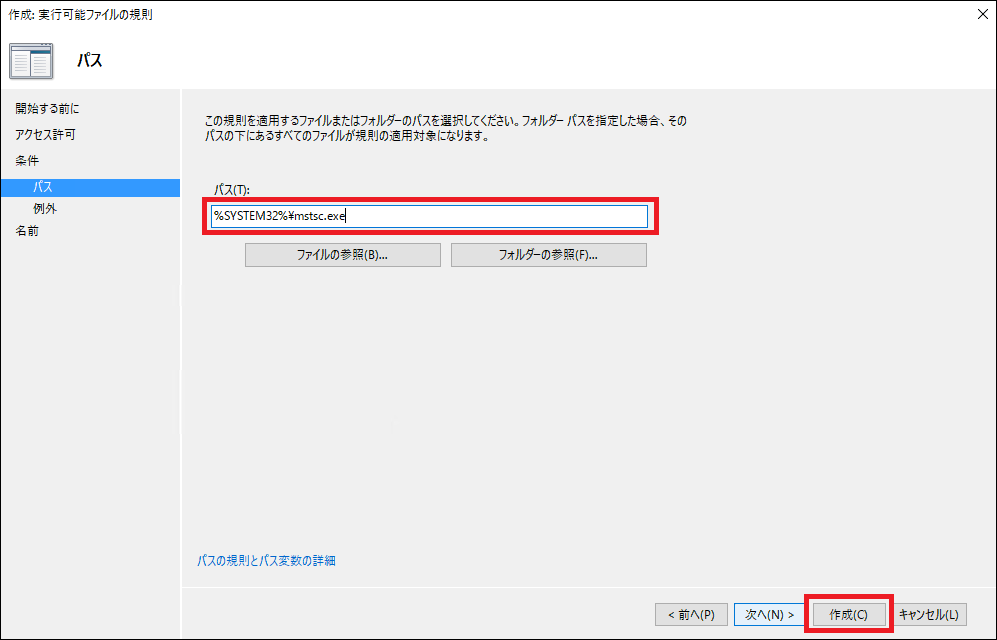

条件: パス を選択し、[次へ]をクリックします。

-

パスの設定:

-

[参照]をクリックし、ターゲットとなる実行ファイルのパスを入力します。

- Windows Server 2016の場合、パスは

%System32%\mstsc.exeです。

-

-

例外: 特に追加する必要がなければそのまま[作成]

をクリックします。

スポンサーリンク

これで、mstsc.exeの実行をEveryoneに対して拒否する規則が作成されました。

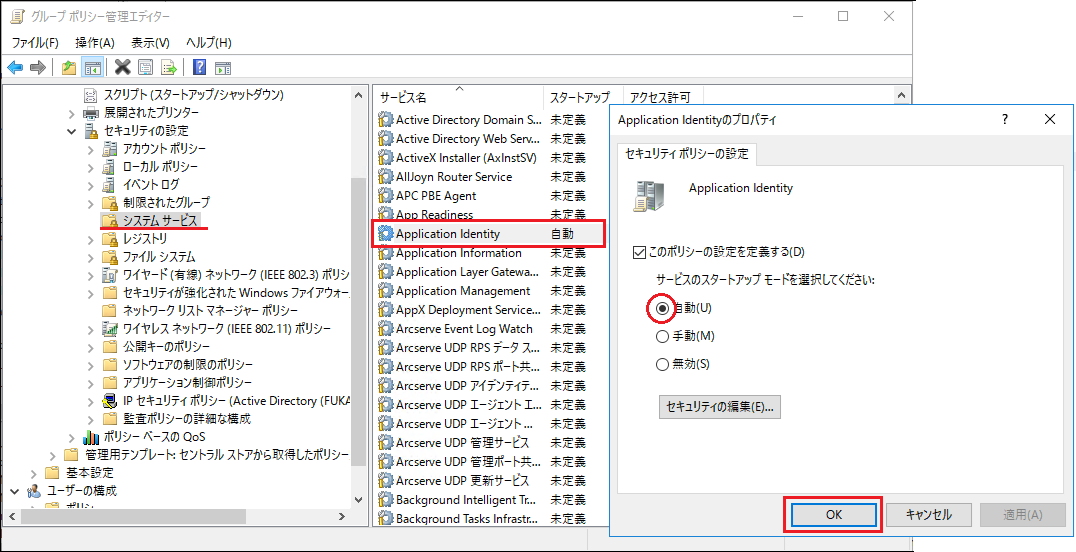

3. Application Identity サービスの有効化

AppLockerの規則を適用するため、クライアントPC(対象サーバー)で「Application Identity」サービスが自動起動するように設定します。-

GPOエディターのまま、以下のパスへ移動します。

コンピューターの構成 > ポリシー > Windows の設定 > セキュリティの設定 > システムサービス

-

[Application Identity]をダブルクリックします。

-

「このポリシー設定を定義する」にチェックを入れ、「サービスの状態」を「自動」に設定し、[OK]をクリックします。

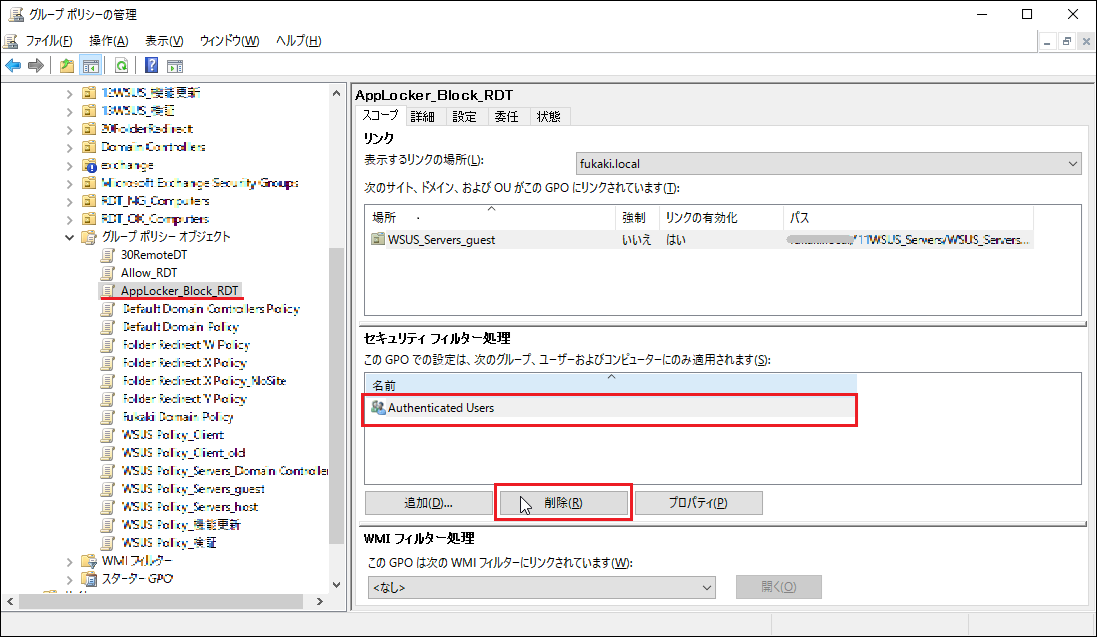

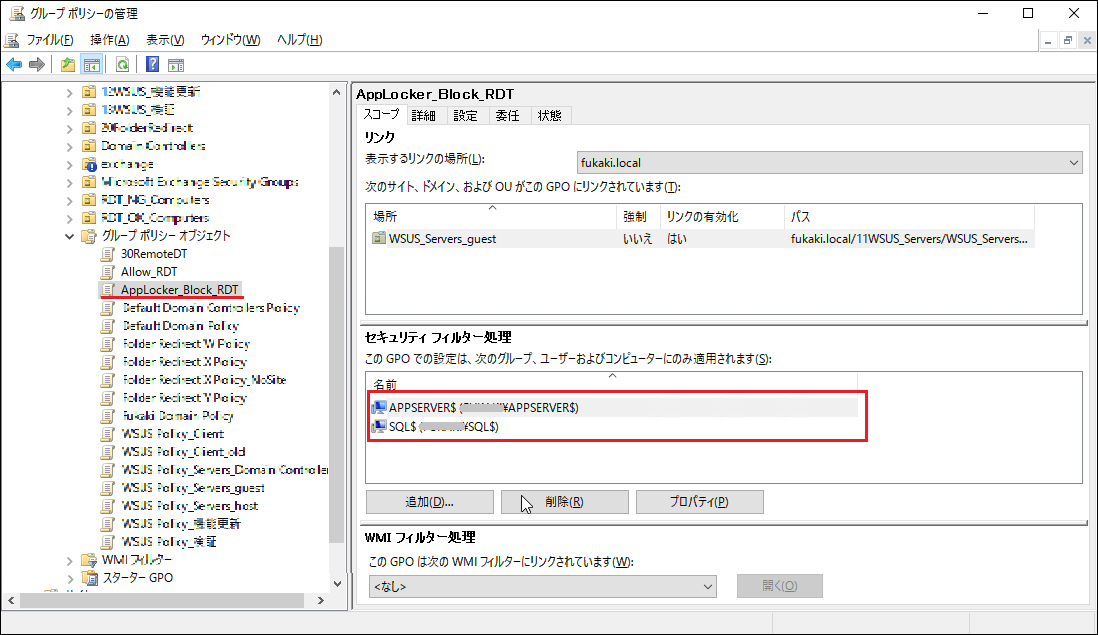

4. GPOの適用対象の調整(セキュリティフィルタリング)

GPOを対象サーバー(Appサーバー、SQLサーバー)にのみ適用し、他のPCへの影響を防ぎます。-

「グループポリシーの管理」コンソールに戻り、作成したGPO(

AppLocker_Block_RDP)を選択します。 -

右側の「スコープ」タブで、「セキュリティ フィルター」セクションを確認します。

- 既定で設定されている「Authenticated Users」を削除します。

-

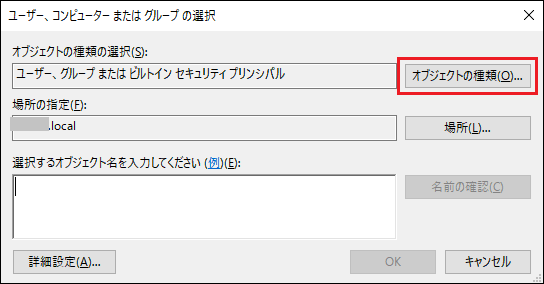

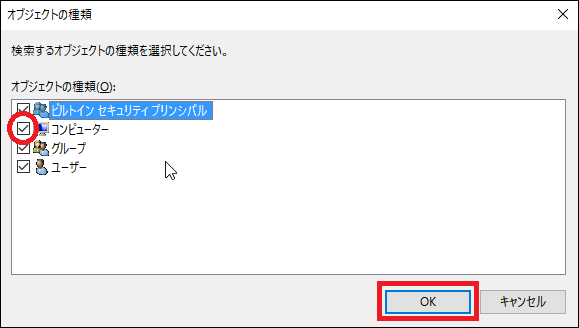

[追加]をクリックし、対象サーバーのコンピューターアカウントを追加します。

-

[オブジェクトの種類]をクリックし、[コンピュータ]にチェックを入れて[OK]をクリックします。

-

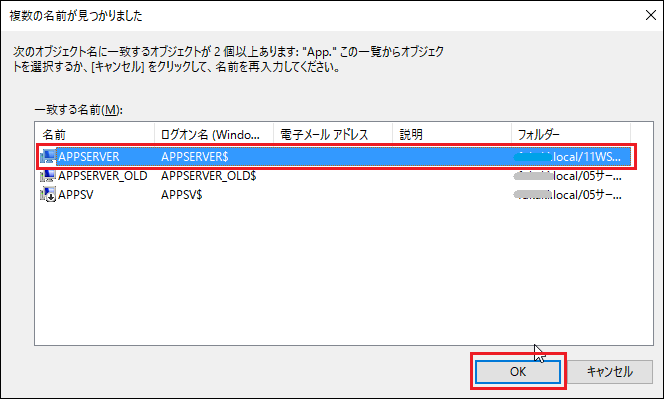

オブジェクト名にサーバー名(例:

Appserver$、SQLserver$、わからなければ名前の一部)を入力し、[名前の確認]で正式名称を確認・特定します。

- 対象となるサーバー(今回は Appserver と SQLサーバー)をすべて追加します。

-

💡 これにより: このGPOは、セキュリティフィルタリングで指定されたコンピューターアカウントにのみ適用されます。

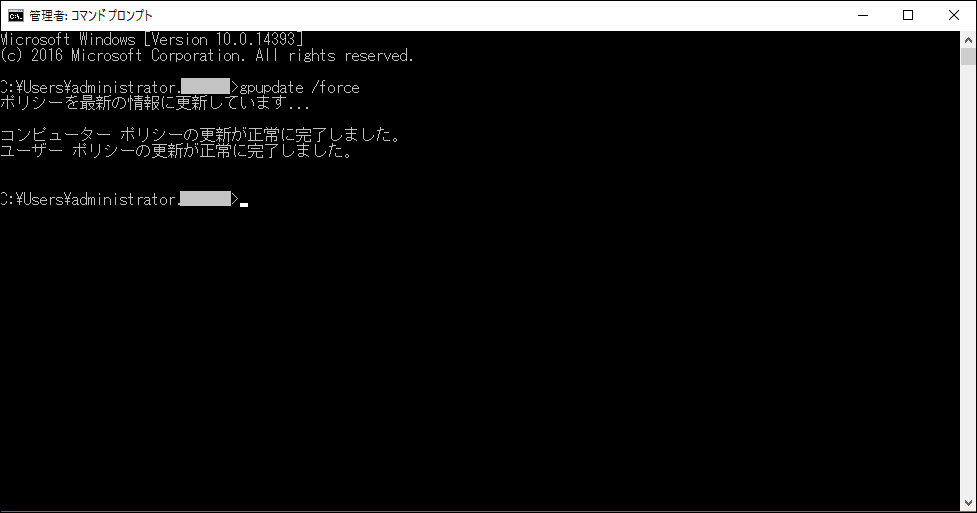

5. 適用と確認

5.1 GPOの強制適用

対象サーバー(Appserverなど)にログインし、コマンドプロンプトを管理者として実行して、以下のコマンドでGPOを強制的に適用します。gpupdate /force

-

-

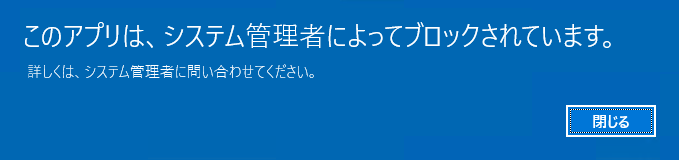

5.2 実行禁止の確認

対象サーバーでリモートデスクトップクライアント(mstsc.exe)の実行を試みます。-

スタートメニューから「リモートデスクトップ接続」を選択する、または「ファイル名を指定して実行」(

Win + R)でmstscを実行します。 - 「このアプリはブロックされています」といった旨のメッセージが表示され、実行できないことを確認できればOKです。

📝 補足: 監査モードと実施モード

AppLockerには以下の2つの動作設定があります。

-

監査のみ (Audit Only): 規則に違反するアプリケーションの実行は許可しますが、その事象をイベントログに記録します。本番環境で実際にブロックする前に影響を確認するために使用します。

-

実施 (Enforced): 規則に違反するアプリケーションの実行を実際にブロックします(今回の設定)。

今回の手順ではデフォルトで実施モードが選択されますが、ステップ 2の設定前に、先に監査モードでテストして影響範囲を確認することをお勧めします。 -